Ha sido el tema de esta semana: un reportaje de Bloomberg que «demostraba» que China llevaba años espiando a Apple y Amazon no a través de una vulnerabilidad de software, sino mediante un minúsculo microchip introducido en los servidores de Supermicro. Este chip permitiría a los atacantes acceder a los servidores sin ser detectados, básicamente es como crear una tremenda puerta trasera que no puede detectarse fácilmente.

Las empresas involucradas han salido a desmentir la publicación de Bloomberg, alegando que sus servidores no se han visto comprometidos y que, en pocas palabras, la información del medio estadounidense es falsa. Eso no significa que no haya que prestar especial atención a la posibilidad de un hackeo mediante al acceso físico al dispositivo. El motivo es sencillo: los mayores hackeos de la historia se han hecho explotando vulnerabilidades de software, por lo que la mayoría de las protecciones contra ataques están enfocadas a ellas.

Un reto que supone cambiar las reglas de la seguridad informática

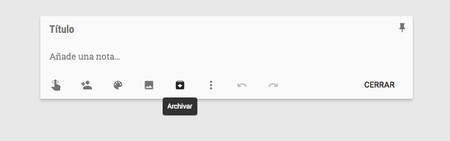

El chip implantado en las placas bases, que puedes ver dentro del círculo blanco, es tan pequeño que no se observa a primera vista.

El chip implantado en las placas bases, que puedes ver dentro del círculo blanco, es tan pequeño que no se observa a primera vista. Nicholas Weaver, profesor del Instituto Internacional de Ciencias de la Computación de Berkeley, comentaba a The Verge que este tipo de hackeo es como «un exploit en ‘modo dios’ en el subsistema de administración del sistema», lo que supone un escenario cuanto menos apocalíptico. En palabras de Katie Moussouris, CEO de Luta Security, «si se logra colocar algo en el propio hardware no es solo difícil de detectar, sino que puede evitar las medidas de seguridad de software más sofisticadas».

La seguridad informática como la entendemos hoy en día está muy orientada a sistemas. Un código corrupto, un programa que se comporta de forma sospechosa en segundo plano, un proceso que explota el procesador para minar criptomonedas… Esto se puede detectar mediante comprobaciones y auditorías de datos, pero un hackeo como el que supone que instalen un chip en una placa base es un cambio de paradigma radical, ya que se salta todas las medidas de seguridad que el software pueda ofrecer.

Jake Williams, fundador de Rendition Infosec, afirma que «tenemos un problema fundamental más grande, y es que esto es muy difícil de detectar y no tenemos herramientas para hacerlo». No basta con comprobar el código y depurarlo en busca de errores, sino que hay que revisar los propios componentes.

Imagina tener que pasar de usar el antivirus para buscar problemas en tu PC a tener que desmontarlo por completo para buscar en la placa base un chip tan minúsculo que puede integrarse dentro de la propia fibra de vidrio. Ya no es que sea complicado de localizar por su tamaño, sino que tendrías que hacerlo de forma manual. Multiplica este proceso por miles de servidores como los que tiene Amazon y verás la magnitud de este problema.

Con las herramientas y procedimientos actuales, es casi imposible detectar este tipo de ataques. Para más inri, no solo había un único tipo de microchip sino que, según Bloomberg, habría varios modelos distintos. El problema se complica conforme aumentan las variables.

La clave del asunto reside en que, como dice Moussoris, «hemos tomado la decisión de subcontratar al fabricante de una gran cantidad de componentes para poder comercializarlos y convertirlos en un producto viable», y lo que puede sorprendernos actualmente es habernos dado cuenta de «hemos hecho estas concesiones».

Así pues, la moraleja de todo este asunto es que los riesgos y amenazas no están solo en el sistema. Los componentes recorren un largo camino hasta que llegan al producto final, y en este camino están expuestos a posibles interferencias. La seguridad no es solo verificar que el producto final funcione, sino que toda la cadena de producción se haya llevado a cabo sin ningún tipo de inferencia externa. Puede que nos hayamos centrado tanto en que el sistema final funcione bien que nos hayamos olvidado de revisar todo lo demás.

También te recomendamos

Pasión por la carne de Wagyu: cortes seleccionados en cuatro sencillas recetas

El Pentágono crea una lista negra con software ruso y chino

–

La noticia

El Big Hack o por qué los chips espía suponen todo un reto para la seguridad informática

fue publicada originalmente en

Genbeta

por

José García Nieto

.